Page 177 - La Grande Guerra segreta sul fronte Italiano (1915-1918) - La Communication Intelligence per il Servizio Informazioni

P. 177

CAPITOLO SESTO

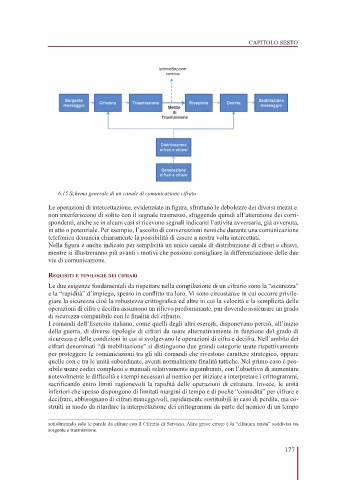

6.15 Schema generale di un canale di comunicazione cifrato

Le operazioni di intercettazione, evidenziate in figura, sfruttano le debolezze dei diversi mezzi e.

non interferiscono di solito con il segnale trasmesso, sfuggendo quindi all’attenzione dei corri-

spondenti, anche se in alcuni casi si ricevono segnali indicanti l’attività avversaria, già avvenuta,

in atto o potenziale. Per esempio, l’ascolto di conversazioni nemiche durante una comunicazione

telefonica denuncia chiaramente la possibilità di essere a nostra volta intercettati.

Nella figura è anche indicato per semplicità un unico canale di distribuzione di cifrari e chiavi,

mentre si illustreranno più avanti i motivi che possono consigliare la differenziazione delle due

vie di comunicazione.

requisiti e tipoLogie dei cifrari

Le due esigenze fondamentali da rispettare nella compilazione di un cifrario sono la “sicurezza”

e la “rapidità” d’impiego, spesso in conflitto tra loro. Vi sono circostanze in cui occorre privile-

giare la sicurezza cioè la robustezza crittografica ed altre in cui la velocità e la semplicità delle

operazioni di cifra e decifra assumono un rilievo predominante, pur dovendo assicurare un grado

di sicurezza compatibile con le finalità del cifrario.

I comandi dell’Esercito italiano, come quelli degli altri eserciti, disponevano perciò, all’inizio

della guerra, di diverse tipologie di cifrari da usare alternativamente in funzione del grado di

sicurezza e delle condizioni in cui si svolgevano le operazioni di cifra e decifra. Nell’ambito dei

cifrari denominati “di mobilitazione” si distinguono due grandi categorie usate rispettivamente

per proteggere le comunicazioni tra gli alti comandi che rivestono carattere strategico, oppure

quelle con e tra le unità subordinate, aventi normalmente finalità tattiche. Nel primo caso è pos-

sibile usare codici complessi e manuali relativamente ingombranti, con l’obiettivo di aumentare

notevolmente le difficoltà e i tempi necessari al nemico per iniziare a interpretare i crittogrammi,

sacrificando entro limiti ragionevoli la rapidità delle operazioni di cifratura. Invece, le unità

inferiori che spesso dispongono di limitati margini di tempo e di poche “comodità” per cifrare e

decifrare, abbisognano di cifrari maneggevoli, rapidamente sostituibili in caso di perdita, ma co-

struiti in modo da ritardare la interpretazione dei crittogrammi da parte del nemico di un tempo

sottolineando solo le parole da cifrare con il Cifrario di Servizio. Altro grave errore è la “cifratura mista” suddivisa tra

sorgente e trasmissione.

177