Page 215 - La Grande Guerra segreta sul fronte Italiano (1915-1918) - La Communication Intelligence per il Servizio Informazioni

P. 215

CAPITOLO OTTAVO

Soltanto nei casi in cui potrebbero sorgere equivoci, si prescrive di usare le sigle CFN e CFL

rispettivamente per il cifrario a cifre e per quello a lettere.

20

Nel cifrario del primo tipo, lettere dell’alfabeto, bilettere, trilettere. numeri o intere parole ven-

gono sostituiti da gruppi cifranti contenenti due o tre cifre, anche congiunte a due a due nei

crittogrammi in modo da formare gruppi con numero di cifre variabile da 2 e 6, rendendo così

riconoscibile a prima vista il sistema di cifratura.

Il “CFN” è oggetto, fin dai primi mesi del conflitto, di particolare attenzione da parte di Figl e dei

suoi collaboratori che, aiutati dalla cifratura parziale e, secondo quanto afferma lo stesso Ronge,

dalla cattura del libretto d’istruzioni, riescono a decrittare i dispacci italiani protetti in tal modo.

21

La “ricostruzione” del cifrario, esposta in quanto segue è in parte ottenuta mediante elaborazione

dei dati contenuti proprio nelle fonti austriache.

22

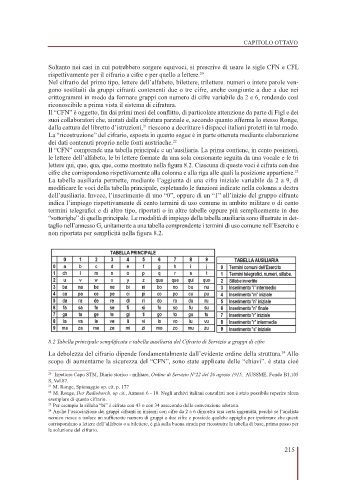

Il “CFN” comprende una tabella principale e un’ausiliaria. La prima contiene, in cento posizioni,

le lettere dell’alfabeto, le bi lettere formate da una sola consonante seguita da una vocale e le tri

lettere qui, quo, qua, que, come mostrato nella figura 8.2. Ciascuna di queste voci è cifrata con due

cifre che corrispondono rispettivamente alla colonna e alla riga alle quali la posizione appartiene.

23

La tabella ausiliaria permette, mediante l’aggiunta di una cifra iniziale variabile da 2 a 9, di

modificare le voci della tabella principale, espletando le funzioni indicate nella colonna a destra

dell’ausiliaria. Invece, l’inserimento di uno “0”, oppure di un “1” all’inizio del gruppo cifrante

indica l’impiego rispettivamente di cento termini di uso comune in ambito militare o di cento

termini telegrafici e di altro tipo, riportati o in altre tabelle oppure più semplicemente in due

“sottorighe” di quella principale. Le modalità di impiego della tabella ausiliaria sono illustrate in det-

taglio nell’annesso G, unitamente a una tabella comprendente i termini di uso comune nell’Esercito e

non riportata per semplicità nella figura 8.2.

8.2 Tabella principale semplificata e tabella ausiliaria del Cifrario di Servizio a gruppi di cifre

La debolezza del cifrario dipende fondamentalmente dall’evidente ordine della struttura. Allo

24

scopo di aumentarne la sicurezza del “CFN”, sono state applicate delle “chiavi”. è stata cioè

20 Ispettore Capo STM, Diario storico - militare, Ordine di Servizio N°22 del 26 agosto 1915, AUSSME, Fondo B1,105

S, Vol.87.

21 M. Ronge, Spionaggio op. cit. p. 177

22 M. Ronge, Der Radiohorch, op cit., Annessi 6 - 10. Negli archivi italiani consultati non è stato possibile reperire alcun

esemplare di questo cifrario.

23 Per esempio la sillaba “bi” è cifrata con 43 o con 34 assecondo della convenzione adottata.

24 Anche l’associazione dei gruppi cifranti in insiemi con cifre da 2 a 6 dimostra una certa ingenuità, perché se l’analista

nemico riesce a isolare un sufficiente numero di gruppi a due cifre e possiede qualche appiglio per ipotizzare che questi

corrispondano a lettere dell’alfabeto o a bilettere, è già sulla buona strada per ricostruire la tabella di base, primo passo per

la soluzione del cifrario.

215